После генерации CSR-запроса и заказа SSL-сертификата через панель управления следует установить полученные сертификаты .CRT и .CA на сервер. В этом руководстве мы расскажем про установку SSL-сертификата на Nginx под управлением Linux: Ubuntu, Debian или CentOS.

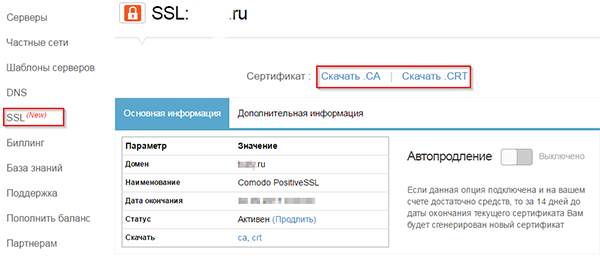

После получения SSL-сертификата файлы для его установки будут отображены в панели управления (меню SSL):

.CA - файл сертификата Центра Сертификации (Certificate Authority).

.CRT - файл сертификата вашего веб-сайта.

Загрузка необходимых файлов на веб-сервер

Сначала следует загрузить файлы .ca и .crt на веб-сервер из панели. Если ваш сервер не имеет графического окружения рабочего стола, вы можете загрузить эти файлы на другой компьютер, а затем перенести их одним из описанных ниже способов.

Примечание: данный пример подразумевает, что необходимая для работы пара закрытый/открытый ключ была сгенерирована на том же веб-сервере, на который вы будете переносить приобретенный сертификат. Если вы создавали ключи на другой машине, вам необходимо также перенести файл закрытого ключа .key на ваш веб-сервер по аналогии с описанной ниже процедурой копирования файлов сертификатов.

Перенос сертификатов с компьютера Linux/Mac OS:

Самый простой способ загрузки сертификатов на сервер - опция SCP, встроенная в возможность терминала вашего компьютера:

- Скачайте файлы .CA и .CRT из панели управления на локальный компьютер.

- Откройте терминал и перейдите в папку, в которую вы сохранили сертификаты (напр., Downloads):

cd ~/Downloads

Скопируйте сертификаты вашего сайта и Центра Сертификации на веб-сервер:

scp mydomain.ru_crt.crt mydomain.ru_ca.crt user@111.125.212.121:/etc/ssl

Где:

scp - команда копирования файлов

mydomain.ru_crt.crt - имя загруженного из панели файла сертификата вашего веб-сайта

mydomain.ru_ca.crt - имя загруженного из панели файла сертификата Центра Авторизации

user - имя вашего пользователя для подключения к серверу через ssh (часто используется root)

111.125.212.121 - IP-адрес вашего веб-сервера

/etc/ssl - директория на удаленном сервере, в которую в хотите сохранить загружаемые файлы.

Перенос сертификатов с компьютера Windows:

- Установите программу WinSCP. Скачать ее можно здесь.

- Запустите WinSCP. В открывшемся окне введите данные, которые вы используете для подключени я к вашему серверу по SSH.

В левой части окна программы отображаются файлы на локальном компьютере, в правой - на подключенном удаленном сервере. Выберите или создайте директорию, в которую вы хотите сохранить сертификаты, в правой части окна. Перетащите файлы .CA и .CRT в эту директорию из левой части окна.

Примечение: для удобства вы можете перенести файл закрытого ключа (.key) в ту же директорию, в которую вы скопировали файлы сертификатов. Вы можете не делать этого, но таком случае запомните путь до этого файла и в дальнейшем укажите его в файле конфигурации Apache вместо пути, приведеленного в нашем примере.

Если закрытый ключ .key был сгенерирован непосредственно на сервере, то для его копирования в другую директорию вы можете использовать команду:

cp /home/root/private.key /etc/ssl/private.key

Где:

cp - команда копирования

/home/root/ - путь до файла ключа

private.key - имя файла ключа

/etc/ssl/private.key - путь, по которому необходимо скопировать файл ключа

Удалить файл ключа из старого расположения вы можете с помощью команды:

rm /home/root/private.key

(синтаксис команды аналогичен предыдущему примеру)

Настройка веб-сервера Nginx на использование SSL-сертификата

После копирования файлов сертификата сайта и Центра Сертификации необходимо отредактировать параметры вашего веб-сервера Nginx. Для этого подключитесь к вашему серверу по SSH от имени пользователя root и выполните следующие операции:

- Объедените файлы сертификата Центра Сертификации (.CA) и сертификата вашего веб-сайта (.CRT) в один документ:

cat /etc/ssl/mydomain.ru_crt.crt /etc/ssl/mydomain.ru_ca.crt >> mydomain.crt - Откройте файл конфигурации сайта, для которого вы хотите установить SSL-сертификат.

Например, если параметры веб-сайта хранятся в файле /etc/nginx/sites-enabled/default:

nano /etc/nginx/sites-enabled/default

Примечание: На Ubuntu/Debian файлы параметров сайтов Nginx как правило находятся в директории /etc/nginx/sites-enabled/ . На CentOS стандартное расположение - /etc/nginx/conf.d/

Для поиска нужной конфигурации вы можете использовать команду ls /директория/конфигураций (напр. ls /etc/nginx/sites-enabled), которая отображает полный список файлов в указанной директории.

Затем с помощью команды nano вы можете открыть определенный файл (напр. nano /etc/nginx/sites-enabled/default). Проверить, что открытый файл действительно является конфигурацией вашего сайта можно, найдя в нем строку server_name. Ее значение должно соответствовать домену, для которого вы устанавливаете SSL-сертификат (напр. www.mydomain.ru)

Примечание для CentOS: если редактор nano не установлен на вашем сервере, вы можете установить его с помощью команды:

yum install nano - Добавьте приведенные ниже параметры в открытый файл конфигурации:

listen 443 ssl;

ssl_certificate /etc/ssl/mydomain.crt;

ssl_certificate_key /etc/ssl/private.key;

Где:

/etc/ssl/mydomain.crt - путь до файла сертификатов вашего сайта и центра сертификации

/etc/ssl/private.key - путь к файлу вашего закрытого ключа

Примечание: если вы хотите, чтобы после настройки SSL-сертификата ваш сайт был доступен только по безопасному протоколу https (порт 443), отредактируйте файл его конфигурации по аналогии с приведенным ниже Примером 1. Если же вы хотите, чтобы сайт также оставался по-прежнему доступен по незащищенному протоколу http (порт 80), воспользуйтесь Примером 2.

Вносимые изменения выделены жирным шрифтом.

Пример 1 (только HTTPS):

Пример 2 (HTTPS + HTTP):server {

listen 443 ssl default_server;

root /var/www/html;

# Add index.php to the list if you are using PHP

index index.html index.htm index.nginx-debian.html;

server_name www.mydomain.ru;

ssl_certificate /etc/ssl/mydomain.crt;

ssl_certificate_key /etc/ssl/private.key;

location / {

# First attempt to serve request as file, then

# as directory, then fall back to displaying a 404.

try_files $uri $uri/ =404;

}

# pass the PHP scripts to FastCGI server listening on 127.0.0.1:9000

#

#location ~ \.php$ {

# include snippets/fastcgi-php.conf;

#

# # With php7.0-cgi alone:

# fastcgi_pass 127.0.0.1:9000;

# # With php7.0-fpm:

# fastcgi_pass unix:/run/php/php7.0-fpm.sock;

#}

# deny access to .htaccess files, if Apache's document root

# concurs with nginx's one

#

#location ~ /\.ht {

# deny all;

#}

}server {

listen 80 default_server;

listen [::]:80 default_server;

listen 443 ssl;

# Note: You should disable gzip for SSL traffic.

# See: https://bugs.debian.org/773332

#

# Read up on ssl_ciphers to ensure a secure configuration.

# See: https://bugs.debian.org/765782

#

# Self signed certs generated by the ssl-cert package

# Don't use them in a production server!

#

# include snippets/snakeoil.conf;

root /var/www/html;

# Add index.php to the list if you are using PHP

index index.html index.htm index.nginx-debian.html;

server_name www.mydomain.ru;

ssl_certificate /etc/ssl/mydomain.crt;

ssl_certificate_key /etc/ssl/private.key;

location / {

# First attempt to serve request as file, then

# as directory, then fall back to displaying a 404.

try_files $uri $uri/ =404;

}

# pass the PHP scripts to FastCGI server listening on 127.0.0.1:9000

#

#location ~ \.php$ {

# include snippets/fastcgi-php.conf;

#

# # With php7.0-cgi alone:

# fastcgi_pass 127.0.0.1:9000;

# # With php7.0-fpm:

# fastcgi_pass unix:/run/php/php7.0-fpm.sock;

#}

# deny access to .htaccess files, if Apache's document root

# concurs with nginx's one

#

#location ~ /\.ht {

# deny all;

#}

} - Перезапустите сервис nginx:

Ubuntu/Debian:

/etc/init.d/nginx restart

CentOS:

service nginx restart - Если на вашем сервере настроен файрвол iptables, вам необходимо разрешить входящие подключения по протоколу https (порт 443) для вашего файрвола. Для этого воспользуйтесь документацией к вашей ОС, т.к. в разных дистрибутивах Linux работа с iptables осуществляется по разному. Ниже приведено несколько примеров:

Ubuntu 16.04:

ufw allow 443/tcp

Debian:

iptables -A INPUT -p tcp -m state --state NEW -m tcp --dport 443 -j ACCEPT

CentOS:

iptables -A INPUT -p tcp -m tcp --dport 443 -j ACCEPT

Проверка настроек

Теперь вы знаете все про настройку SSL в Nginx на Linux. Для проверки корректности настроек откройте ваш-веб сайт в браузере по протоколу https (например, https://mydomain.ru). Если сертификат установлен корректно, в адресной строке вашего браузера вы увидите иконку замка, при клике на которую будет отображена информация о приобретенном вами SSL-сертификате.

В этом тексте мы подробно рассказали, как установить SSL-сертификат на Nginx в Ubuntu, Debian и CentOS. В нашей базе знаний, кроме инструкции по установке SSL на Nginx, вы найдете еще множество статей посвящённых различным аспектам работы в Linux, а если вы ищете надежный виртуальный сервер под управлением Linux, обратите внимания на нашу услугу — Аренда виртуального сервера на базе Linux.