Онлайн-сервисы уже стали частью нашей жизни. Все мы пользуемся маркетплейсами, различными стримингами, соцсетями и мессенджерами, приложениями и прочими сервисами. Даже у небольших компаний есть своя виртуальная инфраструктура. Например, для хранения и обработки данных, функционирования онлайн кассы или работы системы лояльности. Чтобы построить виртуальную инфраструктуру, владельцы бизнеса часто обращаются к облачным провайдерам — это эффективнее и дешевле, чем самостоятельно заниматься развертыванием и поддержкой своей инфраструктуры.

Однако, даже самый мощный сетевой ресурс не может одновременно обрабатывать бесконечное число запросов. Кроме того, существуют ограничения по скорости передачи данных через канал, соединяющий сервер с глобальной сетью. В случае превышения количества запросов над возможностями любого из элементов инфраструктуры работа ресурса полностью блокируется. Это называется Denial of Service (отказ в обслуживании) или просто DOS.

Распределенный отказ в обслуживании

Под DOS и DDoS часто имеют в виду одно и то же, хотя это не совсем так. Чтобы вывести систему из строя, при DOS-атаках используют только один хост. Такие атаки проще выявить и предотвратить благодаря тому, что запросы приходят с одного IP-адреса. Поэтому для их подавления достаточно использовать файрвол.

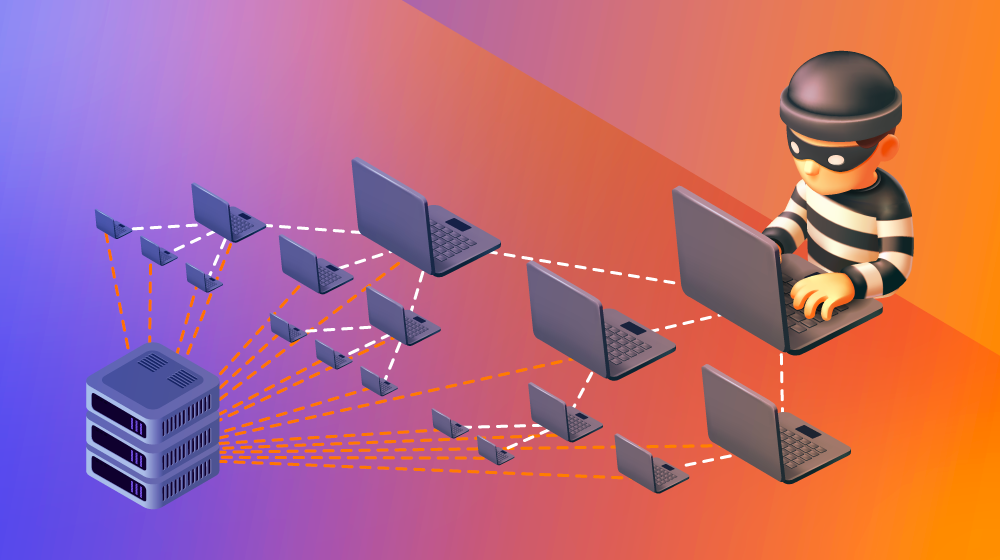

Принцип действия DDoS-атаки (Distributed Denial of Service или распределенный отказ в обслуживании) иной. В этом случае используется множество зараженных компьютеров, связанных в сеть (ботнет). С их помощью хакеры перегружают сервер, и обычные клиенты теряют доступ к сервису. Поэтому DDoS можно назвать усовершенствованной версией DoS.

Как устроены DDoS-атаки

У каждого сервера есть свой предел запросов, которые он может обработать одновременно. Кроме этого, скорость передачи данных также ограничивается для оптимизации нагрузки. Чтобы обойти эти ограничения злоумышленники используют не одно зараженное устройство с вредоносным программным обеспечением, а несколько, объединенных в сеть. Ее называют ботнет.

На устройства, которые являются частью ботнета, загружается троянский вирус, способный запускаться удаленно. Обычно под удар попадают интернет-соединения, серверы системы доменных имен и каналы передачи данных.

Практически любой современный гаджет может стать зараженным устройством, входящим в ботнет. Например, в начале 2024 года случилась масштабная атака на сайт швейцарской компании с помощью ботнета из… электрических зубных щеток! Такие гаджеты работали в связке с мобильным приложением, с помощью которого пользователи отслеживали качество чистки зубов. Хакеры использовали уязвимости в ПО этих щеток, написанном на Java.

Распределенная структура DDoS-атак значительно усложняет их распознавание, в сравнении с обычным DoS. Но у них также есть свои признаки, которые можно выявить в том числе с помощью логов.

-

Ошибки в работе серверного программного обеспечения и ОС;

-

Максимальная загрузка сервера по количеству запросов;

-

Повышение запросов на порты;

-

Массовое повторение одинаковых действий

Кто и зачем устраивает DDoS-атаки

Как вы уже поняли, DDoS-атака направлена на то, чтобы пользователи не могли получить доступ к ресурсу. Отсюда можно выделить и основные причины DDoS-атак.

Личные мотивы

За DDoS-атакой может стоять бывший сотрудник, который хочет навредить компании, или обиженный клиент. Кроме этого, существует услуга проведения DDoS-атак на заказ, которой может воспользоваться недобросовестная организация для парализации работы конкурента.

Вымогательство

DDoS-атаки — частый инструмент шантажа владельцев сервиса с целью получения выкупа. Если у пользователя не была предусмотрена защита и его взломали, то зачастую он соглашается на условия мошенников, потому что сумма выкупа оказывается меньше, чем стоимость простоя и восстановления работы.

Развлечение \ обучение

DDoS-атаки в качестве практики могут использовать молодые специалисты, которые стремятся стать хакерами, повысить свои навыки или просто развлечься. Как правило, это несерьезные атаки и справиться с ними можно с помощью обычного брандмауэра.

Последствия DDoS-атак и их классификация

Компании, подвергшиеся DDoS-атакам, несут серьезные издержки из-за простоя в своей работе. Предположим, вследствие атаки стал недоступен онлайн-магазин. В таком случае владелец не только потеряет потенциальный заработок от неслучившихся продаж, но и потратит серьезные средства на восстановление своей инфраструктуры.

Пользователь не будет ждать восстановления доступа к онлайн-магазину или маркетплейсу, а просто уйдет к конкуренту. Кроме этого, простой в работе приведет к понижению ресурса в поисковой выдаче, следовательно трафик и количество новых клиентов тоже упадут.

Помимо распределенной структуры DDoS-атак еще одна сложность в борьбе с ними — их многообразие. Специалистам по информационной безопасности приходится тратить больше ресурсов на ее выявление и ликвидацию.

Возможные направления DDoS-атак обычно классифицируют исходя из сетевой модели OSI. Это стандарт, который описывает взаимодействие различных элементов в компьютерной сети. OSI разделяет процесс взаимодействия между устройствами на 7 уровней:

-

L1 — физический

-

L2 — канальный

-

L3 — сетевой

-

L4 — транспортный

-

L5 — сеансовый

-

L6 — уровень представления

-

L7 — прикладной

DDoS-атаки могут повлиять на каждый уровень, но чаще всего они направлены на L3, L4, L5 и L7. Атаки на транспортный и сетевой уровни перегружают файрволл, основную сеть или систему распределения. Атаки на сеансовом уровне эксплуатируют уязвимости Telnet-сервера, блокируя управление коммутатором. Атаки прикладного уровня удаляют данные с диска, либо направлены на использование ресурсов сервера. В результате оборудование начинает выдавать ошибку даже при выполнении простых задач.

Разберем подробнее самые популярные виды атак.

HTTP Flood

На веб-сервер в огромном количестве начинают поступать HTTP-запросы. Это можно сравнить с постоянным обновлением страницы браузера. В итоге все коммуникационные узлы становятся недоступны.

ICMP Flood

Перегрузка сервера происходит за счет отправки частых служебных запросов, на которые необходимо давать эхо-ответы. Например, каналы связи заполняют с помощью постоянных ping-запросов. Именно поэтому часто ограничивается или вовсе блокируется возможность обработки ICMP-запросов через файрвол.

SYN Flood

Именно SYN Flood считается первой в истории DDoS-атакой. Она воздействует на протокол TCP, а точнее на один из базовых механизмов его работы — принцип «тройного рукопожатия». Он включает в себя три этапа: предложение соединения, подтверждение готовности и подтверждение принятия соединения. На первом этапе серверу отправляется сообщение с предложением установить соединение. Дальше сервер должен отправить подтверждение готовности и получить принятие соединения. После этого соединение считается установленным.

В случае с атакой этого типа злоумышленник отправляет только часть необходимых данных. Ресурсы сервера тратятся на их обработку, а обычные запросы от клиентов оказываются в «бесконечной» очереди.

UDP Flood

На атакуемый сервер приходит большое количество UDP-датаграмм. Анонимность сохраняется благодаря измененным IP-адресам источников.

Протокол UDP позволяет передавать данные с минимальной задержкой и без необходимости устанавливать соединение между отправителем и получателем. Однако, он не обеспечивает надежность, упорядочивание или проверку целостности данных, что делает его уязвимым для подобных атак.

Для предотвращения UDP-флуда ограничивают количество подключений и устанавливают системы обнаружения и предотвращения вторжений.

Smurf атака

С помощью IP-адресов жертв в атакуемую сеть отправляются эхо-запросы ICMP Echo Request. Устройства вынуждены отвечать на ложные запросы, в результате чего они перегружаются и выходят из строя.

Способы защиты от DDoS-атак

Основной и базовый способ защиты от DDoS-атак — фильтрация сетевого трафика, которая реализуется на различных уровнях сети и отсеивает подозрительные пакеты данных.

Ограничение скорости передачи и приема данных также помогает предотвратить атаки, направленные на перегрузку сервера за счет большого объема трафика. Установить пределы скорости помогают разные инструменты — firewall, load balancer и другие.

Этот метод защиты не является идеальным решением для всех случаев. Для некоторых атак используют множество IP-адресов, способных обойти установленные ограничения. Кроме этого, слишком низкая скорость может ограничить производительность сервера.

Распределение трафика с помощью CDN тоже опосредованно помогает обеспечить защиту от DDoS за счет оптимизации нагрузки на ресурсы и ускорения обработки запросов.

CDN-серверы могут анализировать входящий и исходящий трафик, выявлять аномалии и блокировать нежелательные запросы. Но все-таки CDN не гарантирует полной защиты, ведь существуют атаки, которые направляются именно на CDN-серверы.

Разделение сети на несколько подсетей снижает вероятность одновременной атаки на все подсети. Атака на одни подсети не заденет работу других.

Разделить сеть можно разными способами. Например, можно использовать VLANs (Virtual Local Area Networks), которые позволяют разделить физическую сеть на несколько виртуальных подсетей. Другой способ — использование разных IP-подсетей для каждой подсети.

Для обнаружения и блокировки атак стоит также использовать системы обнаружения вторжений (Intrusion Detection System). Они помогают в поиске аномалий, анализе трафика и способны предотвратить даже атаки с использованием нескольких IP-адресов.

IDS разделяют на несколько типов в зависимости от того, где они установлены и как работают.

-

Хостовые IDS устанавливаются на отдельных компьютерах и защищают только их.

-

Сетевые IDS устанавливаются на границе сети и защищают все устройства внутри нее.

-

IDS могут работать на уровне приложений и защищать конкретные приложения.

-

Гибридные IDS сочетают различные типы систем, которые работают вместе для обеспечения более полной защиты.

Для защиты от DDoS также помогают межсетевые экраны (файрволы или брандмауэры) — программы, предназначенные для контроля и фильтрации сетевого трафика. Главное — правильно настроить правила фильтрации. Они могут включать установку ограничений на количество соединений с одного IP-адреса, блокировку трафика по определенным портам и протоколам, а также другие параметры.

Важно не забывать создавать резервные копии данных и настраивать планы восстановления. Тогда, если у вас откажут сервера из-за DDoS-атаки, вы сможете сохранить работоспособность вашей системы.

Заключение

Как видите, существует множество способов защиты, но также и типов DDoS-атак огромное разнообразие. Поэтому невозможно полностью защититься от DDoS, внедрив только одну систему. Для отработки случившихся инцидентов и восстановления работы системы после атак нужно иметь четко структурированный план действий и методов защиты.

Защита от DDoS-атак должна начинаться еще на этапе создания, разработки и тестирования — часто уже в самой логике продукта находятся уязвимости, которые можно довольно просто устранить. К тому же, важно думать об информационной безопасности и в момент масштабирования системы, чтобы не получилось так, что с внедрением нового сервиса вы также добавили и новое «окно» для злоумышленников.

Используйте комплекс из разных методов защиты от DDoS: установите файрвол, включите фильтрацию трафика, настройте CDN, установите предел скорости, используйте IDS и не забывайте создавать резервные копии данных.

После устранения атаки обязательно проанализируйте логи и постарайтесь найти слабые места в системе, чтобы максимально исключить повторение подобных инцидентов. Ну и конечно, выбирайте облачного провайдера, который предоставит вам максимально полный список инструментов для предотвращения DDoS-атак.