Облачные технологии заняли ключевую роль в развитии бизнеса и предоставлении разнообразных услуг. Облака позволяют компаниям экономить на приобретении и поддержке собственных серверов, а также дают возможность масштабировать инфраструктуру в зависимости от потребностей. Но стремительный рост объема цифровых данных привел и к бурному росту киберпреступности.

Не стоит возлагать всю ответственность по защите инфраструктуры на вашего облачного провайдера. Безопасность облачной инфраструктуры зависит как от действий провайдера, так и от действий пользователя. Это называется разделяемой ответственностью (shared responsibility).

В этой статье мы рассмотрим главные аспекты безопасности в облаке и выделим основные технологии и инструменты защиты облачной инфраструктуры.

Что такое облачная безопасность?

Под облачной безопасностью подразумевают применение разных технологий и процедур для защиты информации в облачной среде. Это предотвращение несанкционированного доступа к данным, обеспечение их конфиденциальности, целостности и доступности, а также обеспечение безопасности самой инфраструктуры — серверы, сети, программное обеспечение и т.д.

С точки зрения безопасности использование облака имеет свои особенности. Можно выделить целый ряд наиболее часто встречающихся угроз, которые злоумышленники используют для атаки на развернутые в облаке системы.

Недостаточная авторизация и аутентификация. Использование простых паролей, игнорирование двухфакторной аутентификации, отсутствие шифрования данных и другие ошибки могут помочь злоумышленникам получить доступ к конфиденциальной информации.

Отсутствие защиты от DDoS. DDoS-атака — это тип атаки, при котором злоумышленники используют множество скомпрометированных компьютеров (ботнеты) для перегрузки целевых серверов или сетей, чтобы заблокировать доступ к веб-сайтам и приложениям. Отсутствие у компании защиты от DDoS-атак может снизить производительность веб-сайтов и приложений, привести к утечке конфиденциальных данных или финансовым потерям из-за простоя сервиса.

Незащищенные сетевые подключения. Без защиты сетевых подключений злоумышленники могут легко проникнуть в облачную инфраструктуру компании. Обычно это происходит через незащищенные соединения, такие как Wi-Fi или публичные сети. Чтобы предотвратить возможную утечку данных таким путем, необходимо использовать VPN, брандмауэры и системы обнаружения вторжений.

Отсутствие резервного копирования. Любая компания должна иметь возможность восстановления своих данных при их потере. Наличие надежной системы резервного копирования снижает время простоя в случае сбоев, защищает данные от случайного удаления или повреждения, упрощает процесс миграции и обновления систем.

Назначение публичных адресов на виртуальные машины с открытыми портами. Открытые порты могут быть использованы злоумышленниками для проникновения в корпоративную сеть. Кроме этого, в некоторых случаях открытые порты могут нарушать законодательство о защите персональных данных, правила безопасности или другие нормативные акты.

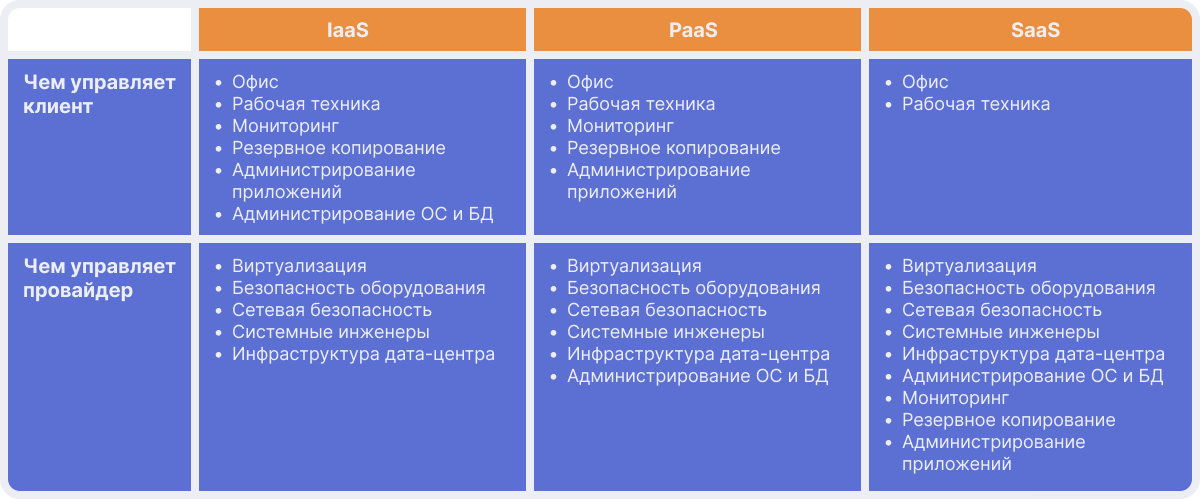

За некоторые аспекты безопасности отвечает поставщик облачных услуг, и вам не нужно о них заботиться. Это, например, физический доступ к серверам, безопасность размещенного в ЦОДах оборудования или утилизация вышедших из строя жестких дисков. Но какими бы возможностями для защиты данных ни обладал провайдер, он не может взять на себя полную ответственность за вашу безопасность в облаке. Используя облачную инфраструктуру и сервисы, пользователь конфигурирует их для решения своих задач. Провайдер не увидит, правильно ли настроены права доступа к ресурсам или группы безопасности в виртуальной сети.

В рамках IaaS модели облачный провайдер отвечает за безопасность всего, что связано с оборудованием. Если же клиент пользуется услугами провайдера по модели Paas или SaaS, в этом случае провайдер несет ответственность еще и за безопасность предоставляемого пользователю ПО.

Кроме этого, независимо от модели облачный провайдер должен предоставлять пользователю инструменты для обеспечения безопасности. Это могут быть инструменты защиты от DDoS-атак, которые будут выявлять потенциально опасную активность и помогать своевременно принимать меры, или брандмауэр веб-приложений WAF, который анализирует входящий трафик и блокирует нежелательные запросы.

Инструменты и технологии защиты облачной инфраструктуры

Для безопасной работы в облачной среде нужно использовать комплексный подход: от определения модели угроз до выбора конкретных архитектурных и технических механизмов защиты. Ниже рассмотрим основные действия, которые необходимо сделать для обеспечения безопасности вашей инфраструктуры.

Настроить шифрование данных

Один из ключевых аспектов защиты данных в облачной среде. Шифрование данных — процесс преобразования данных в нечитаемый вид с помощью специального ключа шифрования. Это позволяет защитить данные от несанкционированного доступа и утечки. Для шифрования данных используются различные алгоритмы: симметричное и асимметричное шифрование, блочные и поточные шифры, криптографические хеш-функции и другие методы.

Шифрование позволяет предотвратить несанкционированный доступ к данным, даже если они хранятся на незащищенных серверах. Для этого следует использовать надежные алгоритмы шифрования, такие как AES, RSA, 3DES, Twofish и другие, а также применять их ко всем передаваемым и хранимым данным.

Создать строгую систему авторизации и аутентификации

Для контроля доступа к ресурсам облачной инфраструктуры необходима строгая система авторизации и аутентификации. Сюда входит как использование уникальных логинов и паролей для каждого пользователя, так и наличие двухфакторной аутентификации, которая требует дополнительного подтверждения личности при входе в систему.

Если вы считаете необходимым увеличить строгость вашей системы авторизации и аутентификации, можно ввести ограничение доступа на основе ролей и привилегий. В этом случае каждому пользователю назначаются определенные права доступа к ресурсам системы в зависимости от его обязанностей. Кроме этого, для ограничения доступа к определенным ресурсам можно использовать системы контроля доступа, такие как ACL (Access Control List) и брандмауэры.

Внедрить IDS

Системы IDS (Intrusion Detection Systems) предназначены для обнаружения и предотвращения вторжений. Они анализируют сетевой трафик, ищут подозрительную активность и уведомляют администраторов о возможных атаках, сканировании портов, попытках взлома и т.д. IDS используют различные методы обнаружения, такие как сигнатурный анализ, аномальное поведение и другие.

Перед внедрением системы IDS нужно определиться с типами угроз, которые необходимо обнаружить (DDoS-атаки, SQL-инъекции, попытки взлома системы и т.д.) и мерами безопасности, которые нужно будет принять (блокирование подозрительных IP-адресов, оповещение администратора и т.д.). Также нужно определить необходимый уровень детализации сбора данных для обнаружения угроз.

Использовать резервное копирование

В случае сбоя, потери данных или их повреждения важно иметь возможность быстрого восстановления данных. Для этого нужно заранее создать резервные копии данных и настроить их хранение в безопасном месте.

Восстановление данных может проводиться автоматически, если резервные копии создаются регулярно и хранятся в надежном месте. Если же требуется восстановить только определенные данные, или резервные копии не были созданы автоматически, то восстановление можно провести вручную.

Восстановление данных может занимать некоторое время и требует определенных навыков и знаний. Поэтому важно обучать персонал работе с резервными копиями, чтобы они могли быстро и эффективно реагировать на инциденты.

Проводить мониторинг и анализ активности

Под мониторингом и анализом активности подразумевается сбор, анализ и интерпретация различных данных, связанных с работой облачной системы. Анализ журналов событий, сетевого трафика, метрик производительности и других данных может помочь обнаружить подозрительные активности, такие как попытки взлома, DDoS-атаки или другие возможные угрозы. Это позволит вам оперативно принять соответствующие меры безопасности — блокировка подозрительных IP-адресов, обновление программного обеспечения, изменение настроек безопасности и т.д.

Помимо этого, мониторинг и анализ данных позволяют выявлять и устранять проблемы с производительностью системы, например перегрузку серверов или медленную работу приложений. Это поможет оптимизировать работу вашей облачной инфраструктуры.

Подключить дополнительные сервисы

Для более глубокой защиты всей инфраструктуры базовых средств может быть недостаточно. Тогда следует воспользоваться более функциональными инструментами. Помимо защиты от DDoS-атак и WAF, о которых мы говорили чуть выше, существуют межсетевые экраны нового поколения — NGFW. Это ПО обеспечивает сетевую безопасность, фильтруя и контролируя входящий и исходящий трафик. Его используют для защиты сети от вредоносного трафика — вирусов, троянов, червей и т.д. Кроме этого, NGFW помогает контролировать доступ к определенным ресурсам, например интернет-банкингу, электронной почте или другим онлайн-сервисам.

Также существуют инструменты для исключения SQL-инъекций, сервисы сбора и анализа событий ИБ, механизмы управления правами доступа, сервисы предотвращения удаленного выполнения кода и другое ПО, которое помогает создать комплексную систему защиты вашей облачной инфраструктуры.

***

Защита облачной инфраструктуры — это комплексная задача, которую нельзя решить интеграцией лишь одного инструмента или подхода. Важно не только проанализировать слабые места в вашей инфраструктуре и внедрить соответствующие решения для предотвращения возможных угроз, нужно еще постоянно мониторить и поддерживать вашу систему защиты. Но самый первый шаг на пути к безопасной облачной инфраструктуре — это выбор надежного облачного провайдера.

Виртуальные серверы от oblako.kz — это высокопроизводительное оборудование в ЦОДах Tier III, которые размещены на территории России, Казахстана и Беларуси. У нас вы найдете актуальные шаблоны всех популярных серверных ОС, а также сможете управлять сетями и подключать дополнительные услуги.

Переходите в нашу панель, заказывайте облачный сервер и создавайте свою безопасную облачную инфраструктуру.